voriges Kapitel | nächstes Kapitel

Das 20. Jahrhundert war die Hochzeit der mechanischen Verschlüsselungsmaschinen, allen voran die berühmte Enigma der deutschen Wehrmacht. In diesem Kapitel wird sie, sowie einige ähnliche Maschinen aus anderen Ländern, vorgestellt. Außerdem werden zu Anfang zwei Mechaniken genannt, die bereits 500, bzw. 200 Jahre vor der Enigma gute Dienste zur Verschlüsselung leisteten.

Chiffrierscheibe

Die Chiffrierscheibe, bereits im 15. Jahrhundert durch den italienischen Architekten Leone Alberti entwickelt16, automatisiert das weiter oben ausgeführte Verschiebechiffre, indem man zwei Scheiben, eine etwas größer als die andere, aneinandersetzt. An einer mittig gelegenen Achse können sich nun beide unabhängig voneinander drehen. Eine bestimmte Stellung steht dann für die Verschiebung um eine bestimmte Anzahl von Buchstaben, wenn am Rande der inneren Scheibe beispielsweise das Geheimalphabet und an der äußeren das Klartextalphabet angebracht ist.

Natürlich konnte man die Stellung der Scheiben zueinander nach einer vorher festgelegten Gesetzmäßigkeit während der Chiffrierung verändern, wodurch ein echtes polyalphabetische Substitutionschiffre entstand.

An dieser Stelle sei angemerkt, daß eine Chiffrierscheibe dem Computerspiel "Monkey Island" in den frühen 90er Jahren beigelegt war und als Kopierschutz diente.

Jefferson-Walze

Die Jefferson-Walze wurde vom berühmten amerikanischen Erfinder und Mitverfasser der Unabhängigkeitserklärung Thomas Jefferson entwickelt. Sie funktionierte dem Prinzip der Chiffrierscheibe sehr ähnlich, bot jedoch bereits mehr Komfort, indem sie gleich 26 Scheiben enthielt, an deren Rändern jeweils die 26 Buchstaben des Alphabetes aufgetragen waren. Dies mußte nicht in der Reihenfolge des Alphabetes sein, aber zumindest mußten Empfänger und Sender dieselben Buchstabenreihenfolgen benutzen, wodurch sich gegenüber anderen Besitzern von Jeffernson Walzen eine zusätzliche Sicherheit ergab. Man stellte die Scheiben nun so zueinander, daß an ihnen entlang innerhalb einer Zeile der Klartext zu lesen war. Dieser durfte maximal 26 Buchstaben lang sein, aufgrund der 26 Scheiben.

Abbildung 4: Jefferson Walze

Der Sender übertrug nun eine beliebige andere Zeile (z.B. die direkt darunter) an den Empfänger, der diese erneut auf seine Maschine anwendete und nun in den anderen 25 Zeilen nach der suchte, die Sinn ergab.

Ein Mitarbeiter der französischen Regierung erfand die Jefferson Walze um 1890 herum neu und dann, kurz vor dem ersten Weltkrieg, ebenso ein Offizier der U.S. Armee. Zwischen 1922 und dem Anfang des zweiten Weltkrieges wurde sie dort unter dem Namen M-94 benutzt17.

Kryha

Der Kryha Kryptograph wurde durch Alexander von Kryha im Jahre 1924 entwickelt18. Im Prinzip handelte es sich hierbei um einen Mechanismus, der die variiernden Stellungen einer Chiffrierscheibe automatisieren konnte.

Abbildung 5: Kryha

Im Jahre 1933 gelang es einigen Kryptologen, eine mit der Kryha verschlüsselten Botschaft mit 1135 Zeichen in unter 3 Stunden zu entziffern. Trotz dieser Schwäche wurde sie bis in die 1950er Jahre hinein benutzt.

Enigma

Die Enigma, wohl die bekannteste Verschlüsselungsmaschine, wurde bereits im Jahre 1918 durch den deutschen Elektroingenieur Arthur Scherbius (1878–1929) zum Patent angemeldet. Enigma ist Griechisch und bedeutet passenderweise „Geheimnis“. Sie arbeitet ähnlich wie eine Schreibmaschine mechanisch, benötigt aber auch Strom für die Verschlüsselung und besteht im Wesentlichen aus drei Einheiten: der Tastatur für die Eingabe des Klartextes, dem Verschlüsselungsmechanismus und einem Lampenfeld, das bei Betätigung einer Taste den entsprechenden Buchstaben des Chiffrats aufleuchten läßt.

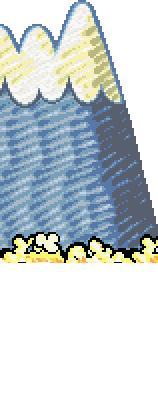

Abbildung 6: Enigma

Der Verschlüsselungsmechanismus besteht aus einem Rotorensystem. Die einzelnen Rotoren haben seitlich Schleifkontakte angebracht und leiten den Strom der Tastatur von der einen Seite zu einem anderen Kontakt auf der anderen Seite.

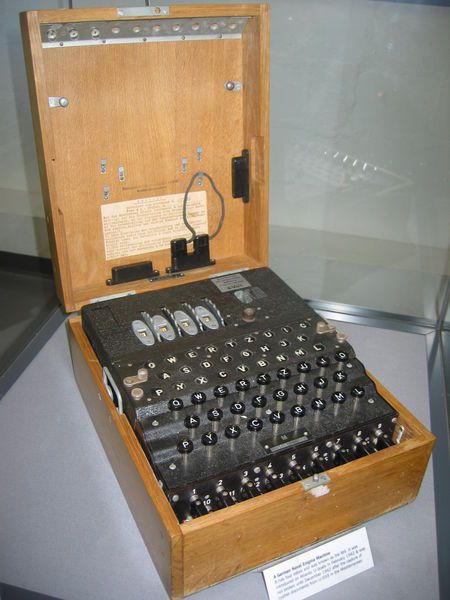

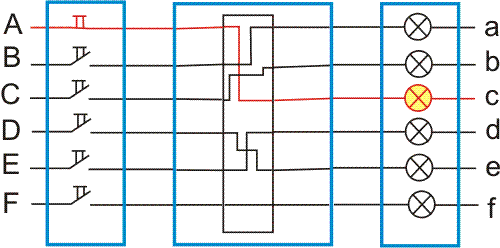

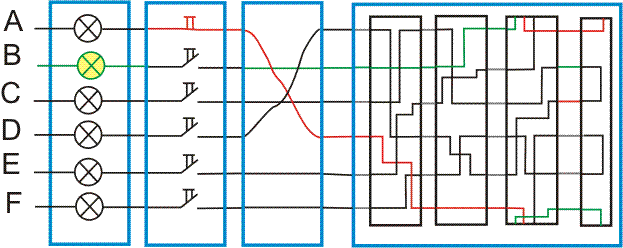

Abbildung 7: Schalter, Walze, Leuchtfeld

Dieses Bild19 zeigt genau dieses Prinzip: wird links die Taste A gedrückt, dann fließt der Strom in den Rotor hinein und wird dort, gemäß dem individuellen Aufbau des Rotors, an die Lampe C weitergeleitet, wodurch diese zu leuchten beginnt. Durch die Betätigung der Taste jedoch wird der Rotor nun auch um eine Position weitergedreht, womit ein erneutes Betätigen der Taste A nicht mehr den Buchstaben C, sondern einen anderen leuchten läßt.

In der Grundversion der Enigma wurden nun drei solcher Rotoren nebeneinander gestellt, wodurch sich die Anzahl der Möglichkeiten zur Verschlüsselung eines Buchstaben von 26 auf 26³ (17576) erhöhte. Ähnlich wie bei einem Kilometerzähler dreht sich die linke Walze bei jedem Anschlag und die jeweils rechte immer erst dann um eine Position weiter, wenn die linke eine komplette Umdrehung vollführt hatte. Sender und Empfänger mußten zum erfolgreichen Ver- bzw. Entschlüsseln natürlich dieselben Rotorstellungen verwenden.

Es ließ sich außerdem mit Hilfe eines gekerbten Ringes an jeder Walze frei entscheiden, ob die nächstgrößere Walze erst beim Wechsel von Z nach A auf Walze 1 eine Position weitersprang, oder an einer beliebigen anderen Position. Die nachfolgende Graphik20 zeigt die Rotoren und läßt auch eine Übertragungskerbe unten links erkennen:

Abbildung 8: 3 Rotoren mit gekerbtem Ring.

Der Vorteil liegt auf der Hand: ein neugieriger Blick auf die Rotorstellungsanzeige konnte keineswegs Aussage über die Rotorstellung geben. Ein weiteres Bauelement ist der Reflektor (auch Umkehrwalze genannt), der im Prinzip eine weitere Walze darstellt, die sich aber nicht dreht. Außerdem liegen die elektrischen Kontakte nur an einer Seite. Somit fließt der Strom von der Tastatur durch die drei Walzen, durch den Reflektor, erneut durch die drei Walzen und dann erst auf das Lampenfeld (siehe Abbildung).

Abbildung 9: Leuchtfeld, Schalter, 3 Walzen, Reflektor (Umkehrwalze).

Dadurch ergibt sich der Vorteil, daß erstens kein Buchstabe auf sich selbst abgebildet werden kann und daß das Chiffrat mit derselben Methode entschlüsselt werden kann, wie es verschlüsselt wurde. Es handelt sich im Falle der Enigma also um ein symmetrisches Verschlüsselungsverfahren.

Ein letztes Element, das die kryptographische Sicherheit der Enigma extrem verstärkt, ist das Steckbrett, das an der Front angebracht ist. Hiermit ist es möglich, einen beliebigen Buchstaben mit einem anderen zu vertauschen:

Abbildung 10: Leuchtfeld, Schalter, Steckfeld, 3 Walzen, Reflektor (Umkehrwalze).

Sender und Empfänger mußten zusätzlich zu den Rotorstellungen natürlich auch die benutzte Steckverbindung übermitteln. In der Praxis nun wurden alle genannten Prinzipien (Rotorreihenfolge, Position des gekerbten Ringes pro Walze, Steckverbindungen sowie Rotorstellung) gemäß vorgegebener Gesetzmäßigkeiten regelmäßig verändert. Dies konnte exemplarisch folgendermaßen aussehen:

| Tag | UKW | Walzenlage | Ringstellung | ---- Steckerverbindungen ---- |

| 31 | B | IV III | 16 26 08 | AD CN ET FL GI JV KZ PU QY WX |

| 30 | B | II V I | 18 24 11 | BN DZ EP FX GT HW IY OU QV RS |

| 29 | B | III I IV | 01 17 22 | AH BL CX DI ER FK GU NP OQ TY |

Die erste Zeile bedeutet also, daß am 31. Tag (des Monats) Walze B als Umkehrwalze (UKW) benutzt werden soll. Die Rotoren sollen in der Reihenfolge 1, 4, 3 stehen, die Ringstellung auf Walze 1 soll auf 16 stehen, auf 26 bei 4 und auf 8 bei 3. Außerdem mußte mittels Steckverbindung Buchstabe A gegen D getauscht werden, C gegen N, usf.

Ein sehr schöner Softwarenachbau für den Computer kann unter21 heruntergeladen werden.

Bomba

Der Pole Marian Rejewski entwickelte 1938 die Bomba, eine Dechiffriermaschine namens Bomba für die Enigma. Der Ansatzpunkt hierfür lag darin, daß die Anwender der Enigma die von ihnen gewählte Rotorstellung zu Anfang einer jeden Nachricht mit dem am jeweiligen Tag aktuellen Trigramm anfügen mußten. Wurde zum Beispiel das Trigramm „ABC“ gewählt, dann tippte der Anwender „ABCABC“ in die Maschine, was zum Beispiel zu „BJEGSM“ werden konnte. Die Tatsache, daß sowohl „BJE“, als auch „GSM“ für „ABC“ standen, lieferte dem 27jährigen Kryptologen das nötige Grundwissen zur Entschlüsselung. Die in der Bomba befindlichen Schlüsselwalzen durchliefen alle möglichen Buchstabenkombinationen für die drei Walzen in einer Enigma, bis die richtige Einstellung gefunden wurde, mit der eine Meldung auf den polnischen Enigma-Nachbauten entziffert werden konnte22. Da die Enigma mit drei benutzten Walzen sechs Walzenlagen ermöglicht, benötigte man sechs Bomba. Mit ihnen gelang es, in weniger als zwei Stunden anhand von drei Paaren verschlüsselter Spruchschlüssel, in denen Ein-Buchstaben-Zyklen vorkommen, die Walzenlage und die Ringstellung des Tages herauszufinden.

Kurz bevor Polen von der deutschen Wehrmacht überfallen wurde, übergaben sie ihr Wissen an die Engländer, die, unter der Federführung von Alan Turing, das Verfahren weiter entwickelten und einer verbesserten Enigma Variante (mit zwei neuen Walzen) anpassten. Diese Leistung und vor allem die von Rejewski wird von vielen zurecht als die größte kryptoanalytische Leistung aller Zeiten gesehen.

»Anekdote: die britische Regierung stellte Turing nach dem Ende des Krieges vor die Wahl, seine Homosexualität aufzugeben oder eine chemische Kastration über sich ergehen zu lassen. Turing wählte erst letzteres und ein wenig später den Freitod mit Hilfe eines vergifteten Apfels, den man angebissen neben der Leiche fand. Dieser Apfel wurde das Logo einer großen Computerfirma, die den Ursprung aber aus nachvollziehbaren Gründen leugnet.«

Purple

PURPLE, eigentlich 97-shiki oobun Inji-ki (zu deutsch: System 97 Druckmaschine für europäische Zeichen), nannten die Amerikaner eine japanische Verschlüsselungsmaschine, die vom Prinzip der Enigma sehr ähnelte23 und ebenfalls im zweiten Weltkrieg eingesetzt wurde. Anstelle von Rotoren benutzte PURPLE allerdings gestaffelte Schalter, wie sie auch in früheren Telefonvermittlungen zur Anwendung kamen. Während 20 Buchstaben des Alphabetes durch vier solcher aufeinanderfolgender Schalter verschlüsselt wurden, wurden die übrigen 6 Buchstaben des Alphabetes nur durch einen Schalter verschlüsselt. Dies stellte sich auch als größte Schwäche der Maschine heraus, zusammen mit der Tatsache, daß sich die Staffelschalter nicht austauschen ließen, wie die Rotoren der Enigma.

NEMA

NEMA war der Name einer Rotorverschlüsselungsmaschine aus der Schweiz, die nach dem zweiten Weltkrieg für diplomatische Zwecke eingesetzt wurde. Sie verstand sich als Nachfolgemodell der Enigma und verbesserte deren Prinzip durch den Einsatz von 4 Rotoren und einem ebenfalls drehbaren Reflektor24. Eine entscheidende Verbesserung jedoch betraf das Prinzip der Weiterschaltung der Kontaktwalzen. Während sie bei der Enigma - wie bei einem Kilometerzähler - stets nacheinander drehten, verstellten sich bei der NEMA gleich mehrere Walzen gleichzeitig und unabhängig voneinander.

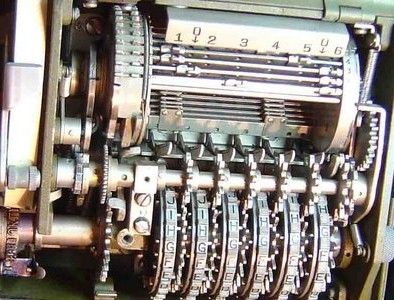

M-209

Die tragbare amerikanische Verschlüsselungsmaschine M-20925 basierte auf einem Modell des schwedischen Kryptographen Boris Hagelin und erfüllte die Nachfrage nach einem kleinen Gerät, das nicht größer als eine Brotdose war. Zum ersten Mal kam es bei der Afrika Invasion im November 1942 zum Einsatz 26 . Sie funktionierte ohne elektrischen Strom und war demnach ein Meisterwerk der Feinmechanik. Zur Verschlüsselung stellte der Anwender die sechs Rotoren auf den vereinbarten Schlüssel, stellte einen Schalter auf „Verschlüsseln“ und wählte am linken Einstellrad den zu verschlüsselnden Buchstaben aus. Durch Betätigung einer Kurbel wurde nun der entsprechende Buchstabe des Chiffrats auf ein Papierband gedruckt.

Abbildung 11: M-209

Die Rotoren hatten allesamt eine unterschiedliche Anzahl von Buchstaben, so daß diese stets teilerfremd war. Die Maschine selbst galt nie als sonderlich sicher und man konnte sie nur dann benutzen, wenn es reichte, die gegnerische Verschlüsselung des Klartextes nur zu verzögern.

voriges Kapitel | nächstes Kapitel